소식

2023년 사이버 보안 위협 트렌드: 지난 6개월 분석

2023년 사이버 보안 위협 트렌드: 지난 6개월 분석

2024년 02월 06일

Darktrace의 포괄적인 보고서는 비즈니스가 직면한 위협을 조명하며, 2023년 하반기 동안 고객의 전반적인 추이를 우리의 Threat Research 팀이 관찰한 트렌드를 분석합니다.

Darktrace 위협 보고서

Darktrace의 독특한 위협 분석 방법은 우리에게 위협 환경에 대한 독특한 관점을 제공합니다.

우리는 연간 위협 보고서에서 첫

6개월 동안의 위협 보고서의 작업을 기반으로,

2023년 후반에 우리가 얻은 통찰력을 공유했습니다.

우리는 멀웨어 및 랜섬웨어 공간에서 확인된 위협의 지속적인 발전과 진화 뿐만 아니라,

사이버 보안 도구의 혁신에 따른 변화도 관찰했습니다.

이러한 과제 속에서 조직에 대한 위협의 폭, 범위 및 복잡성이 증가함에 따라, 사이버 보안을 위해 행동 분석, 이상 징후 감지 및 AI를 활용하는 중요성이 강조되었습니다.

고객 군 전반에 걸친 위협 연구

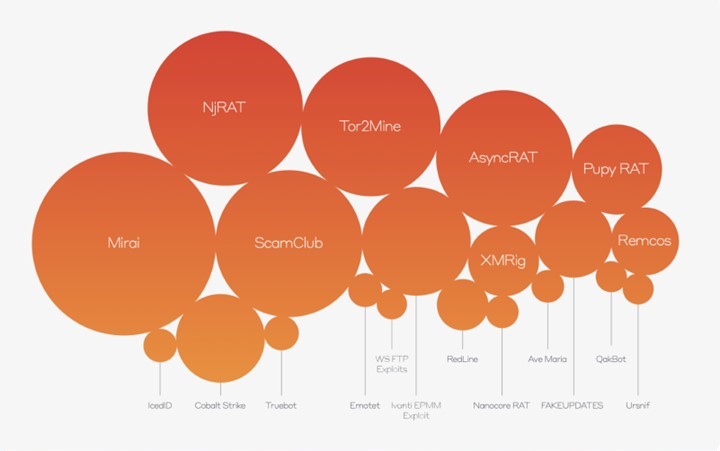

악성 코드 서비스(Malware-as-a-Service, MaaS) 및 랜섬웨어 서비스(Ransomware-as-a-Service, RaaS)는 사이버 위협 환경 전반에서 악성행위를 위한 도구를 대표하며, 2023년 후반에 Darktrace 고객에게 가장 일관되게 식별된 위협입니다. 이러한 악성 도구들은 다양한 기능을 갖추고 있으며, 다수는 환경마다 변경 가능한 맞춤형 요소를 포함하고 있습니다.

그림

1: 그림은 특정

MaaS

및

RaaS 위협과 관련된

IoC(Marktrace

Detections) 지표를 포함하는

Darktrace 탐지를 나타냅니다.

표시되는 버블의 크기는

Darktrace fleet에서 관찰되는 탐지의 빈도와 관련이 있습니다.

Darktrace Threat Research 팀은 고객 전반에서 감지된 MaaS 및 RaaS 제품 안에서, 로더 멀웨어가 모든 조사된 위협의 77%를 차지하여 가장 많이 관찰된 위협 범주임을 발견했습니다.

MaaS의 초기 액세스 제품은 종종 데이터를 수집하여 판매하고, 두 번째 및 세 번째 단계의 페이로드에 의한 보다 치명적인 악성 코드 공격 및 심지어 랜섬웨어로의 후속 감염을 로딩하거나 가능케 하는 것으로 관찰되었습니다.

MaaS 및 RaaS 도구가 공격을 성공시키기 위해 종종 맞춤형으로 조정되는 것과 유사하게, Darktrace는 원격 액세스 트로이목마(RATs) 및 정보 탈취 악성 코드와 같은 다른 악성 코드 변형들의 교차 기능적 적응과 Cobalt Strike와 같은 기존 도구들을 관찰했습니다.

알려진 멀웨어 변형을 리믹스할 수 있는 능력은 킬 체인 요소를 결합하고 겹치는 손상된 인프라를 활용함으로써 탐지의 어려움을 증가시킬 수 있습니다. 멀웨어 개발자들은 오픈 소스 저장소, 유출된 코드 및 다양한 기능을 갖춘 도구를 사용하여 이를 달성합니다.

주요 트렌드에 대한 SOC(TSOC) 팀의 통찰력

Darktrace 보안 운영 센터(SOC)는 고객이 위협을 조사하는 데 도움을 주며, 2023년 하반기에 두 가지 중요한 트렌드를 관찰했습니다.

1. 강화된 방어 회피 방법

Darktrace의 SOC는 다양한 방어 회피 방법의 사용 증가를 관찰했습니다. 이는 다중 요소 인증(MFA)을 회피하기 위한 세션 쿠키 남용, 호스트 기반 보안 조치를 회피하기 위한 랜섬웨어 암호화를 위한 ESXi 서버의 타겟팅, 그리고 명령 및 제어(C2) 인프라를 숨기기 위한 Cloudflare Tunnel과 같은 서비스의 사용 등을 포함하고 있습니다.

2. 랜섬웨어

랜섬웨어는 계속해서 가장 일반적인 위협으로 남았습니다. Darktrace의 SOC는 랜섬웨어 행위자들이 Exchange, Citrix Netscaler, Ivanti Sentry, 원격 데스크톱 서비스(RDS) 호스트, VPN 어플라이언스 및 Confluence와 같은 인터넷을 향한 서버를 침해하여 목표 네트워크로의 진입을 얻기 위한 공격을 관찰했습니다. 일단 내부에 진입하면 랜섬웨어 행위자들은 Splashtop, Atera, AnyDesk 및 Action1과 같은 원격 모니터링 및 관리(RMM) 도구를 남용하여 목표 시스템에 액세스하였습니다.

다양한 랜섬웨어 변종이 관찰되었으며, LockBit, ALPHV (즉, BlackCat), Play 및 Akira가 가장 일반적인 것으로 확인되었습니다.

주요

중요 취약점

Log4J 및 ProxyLogon과 같은 새로운 중요한 취약점(CVE)들이 발견되는 대로 공개 도메인에 정기적으로 들어가고 있으므로, 이제는 취약점에 대한 평균 악용 시간이 이전보다 짧아졌습니다. 따라서 조직은 새로운 취약점에 취약한지 신속하게 확인하고 완화 기술을 이해해야 합니다.

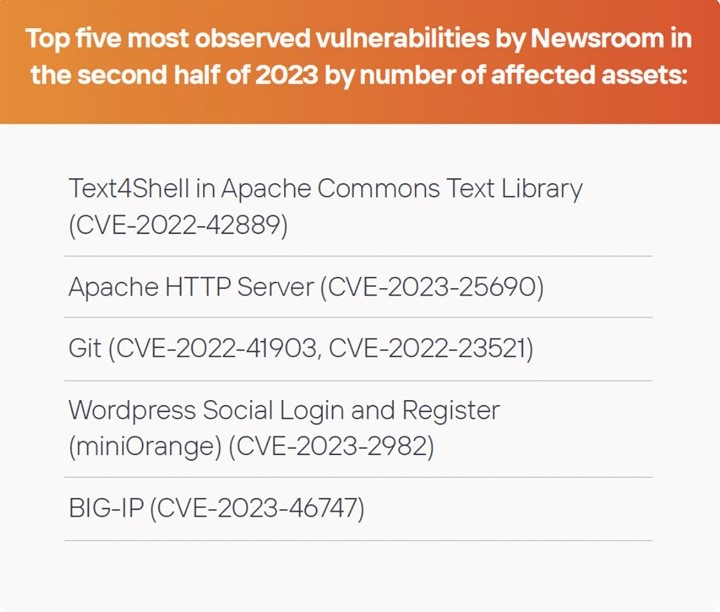

2023년 하반기에, Darktrace는 고객 군 전반에서 영향을 받은 자산의 수에 따라 결정된, 다섯 가지 주요 취약점을 관찰했습니다.

1.

CVE-2022-42889은 Apache Commons Text 라이브러리의

중요한 취약점으로, Log4Shell과

비교되었지만 널리 퍼지진 않았습니다. Apache Commons Text는

변수 보간을

수행하여 속성을 동적으로 평가하고 확장할 수 있게 합니다. 영향을

받는 버전은 신뢰할 수 없는 구성 값이 사용되는 경우 원격 코드 실행이나 원격 서버로의 의도하지 않은 노출에 취약합니다.

2. CVE-2023-25690은 Apache HTTP Server에서 HTTP 요청 smuggling 공격을 가능하게 하는 중요한 취약점입니다. 이 취약점은 프록시 서버에서 액세스 제약 조건을 우회하고 원치 않는 URL을 기존 오리진 서버로 전달하며 캐시 오염을 수행할 수 있게 합니다.

3. Git에서 두 가지 중요한 취약점이 관찰되었습니다. 이는 공격자가 heap-based buffer overflow로 약점을 성공적으로 악용한 후 임의 코드를 실행할 수 있도록 합니다. CVE-2022-41903는 clone 또는 pull operations 중에 heap-based 메모리 손상을 유발할 수 있어 원격 코드 실행을 할 수 있으며, CVE-2022-23521은 Git forges에 의해 일반적으로 수행되는 아카이브 작업 중에 코드를 실행 할 수 있습니다.

4. CVE-2023-2982은 WordPress의 miniOrange Social Login 및 Register 플러그인에서 발견된 인증 우회 취약점으로, 악의적인 행위자가 해당 이메일 주소를 알고 있는 경우 임의의 사용자로 로그인할 수 있도록 합니다.

5. CVE-2023-46747은 BIG-IP의 구성에 뿌리를 둔 중요한 취약점으로, 인증되지 않은 원격 코드를 실행할 수 있습니다. 이 취약점은 관리 포트 또는 자체 IP 주소를 통해 네트워크에 무단으로 액세스할 수 있게 하여 악의적인 행위자가 임의의 시스템 명령을 실행할 수 있습니다.

AI 기반 사이버 보안을 통한 위협 대비

Darktrace는 2023년 하반기에 고객 군 전반에서의 위협 트렌드를 추적한 결과, 로더 멀웨어, 랜섬웨어 특히 RaaS, 그리고 강화된 방어 회피 방법이 최상위 위협으로 확인되었습니다.

위협이 지속적으로 진화함에 따라, 리믹스 및 신규 공격과 같은 경우에도 실시간으로 감지하고 대응할 수 있는 사이버 보안 도구가 점점 더 중요해지고 있습니다.

Darktrace의 사이버 보안 접근 방식을 통해 이를 가능케 합니다. Darktrace 플랫폼은 각 조직의 특정 데이터에서 학습하는 인공 지능을 활용하여 '정상'을 이해하고 사이버 공격의 지표인 비정상적인 활동을 인식합니다.

결과적으로, Darktrace는 악성 코드 및 랜섬웨어의 사용자 맞춤형 유형을 포함하여 이전에 알려진 인스턴스에서 변경된 공격을 감지하고 대응할 수 있습니다. AI를 기반으로 하기 때문에 Darktrace는 몇 초 내에도 조치를 취할 수 있습니다.

Darktrace는 또한 조직이 새로운 CVEs에 대응할 수 있도록 도와줍니다. Darktrace/ Newsroom은 Darktrace의 공격 표면 관리(ASM) 도구에 포함된 기능으로, 오픈 소스 인텔리전스(OSINT) 소스를 지속적으로 모니터링하여 새로운 CVEs를 평가하고 각 조직의 노출 정도를 고유한 외부 공격 표면에 대한 깊은 지식을 통해 분석합니다. 그런 다음 고객의 네트워크에서 해당 소프트웨어를 실행하는 자산 수와 함께 영향을 받는 소프트웨어를 강조하는 취약점에 대한 자세한 요약을 제공합니다.

조직의 데이터를 기반으로 훈련된 인공 지능을 사용하여, Darktrace는 오늘의 트렌드와 내일의 새로운 위협으로부터 대응하여 보호합니다.

출처: 다크트레이스 제조사 블로그

- 이전글

- 이전글이 없습니다.